Para usar nuestras aplicaciones y configuraciones, primero regístrese y obtenga una cuenta de ExpressVPN.

Esta guía le mostrará cómo configurar ExpressVPN en su pfSense con OpenVPN.

Es posible que no todas las ubicaciones de ExpressVPN estén disponibles para las conexiones configuradas manualmente.

- borre la línea que contiene keysize

o - agregue # delante de keysize (#keysize 256).

También puede ignorar la advertencia sin ningún efecto negativo.

Nota: los siguientes pasos se probaron en pfSense 2.4.5 y están previstos para usuarios con una configuración de red doméstica básica (192.168.1.0/24): Internet > Módem > pfSense > Router/Puntos de acceso..

Ir a la sección…

1. Hallar las credenciales de su cuenta de ExpressVPN

2. Configurar la VPN en pfSense

3. Redirigir la WAN a través del túnel VPN

4. Confirmar la conexión

1. Hallar las credenciales de su cuenta de ExpressVPN

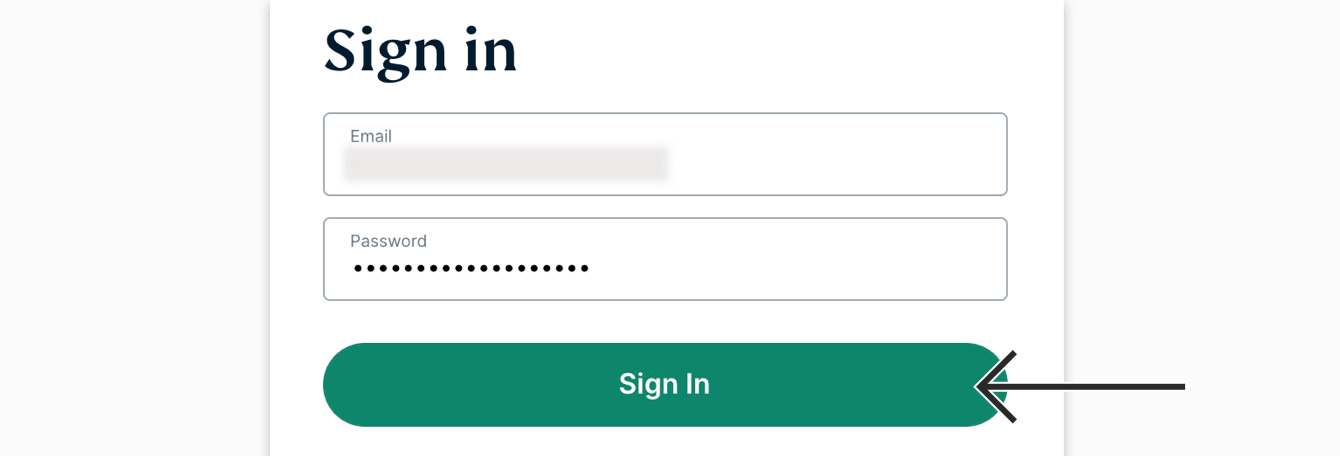

Vaya a la página de configuración de ExpressVPN. Si se le solicita, ingrese sus credenciales de ExpressVPN y haga clic en “Iniciar sesión“.

Ingrese el código de verificación enviado a su correo electrónico

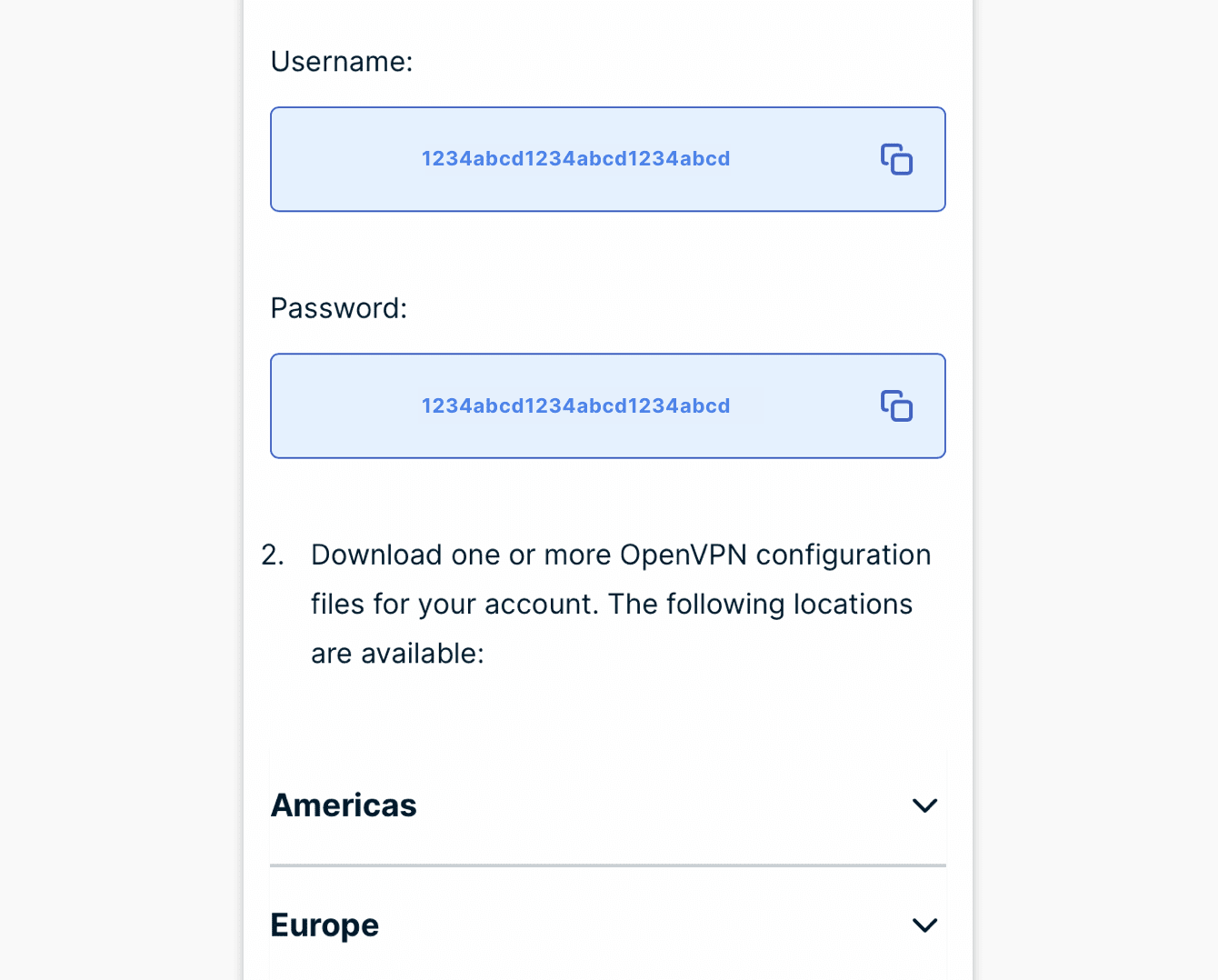

A la derecha, con OpenVPN ya seleccionado para usted, verá su nombre de usuario, contraseña y una lista de archivos de configuración de OpenVPN.

Haga clic en las ubicaciones que desee para descargar los archivos .ovpn.

Mantenga abierta esta ventana del navegador. Necesitará esta información para la configuración posteriormente.

¿Necesita ayuda? Contacte al soporte técnico de ExpressVPN para recibir asistencia inmediata.

2. Configurar la VPN en pfSense

Inicie sesión en su interfaz web de pfSense. (El nombre de usuario y la contraseña predeterminados son admin y pfsense). Haga clic en “INICIAR SESIÓN“.

En la barra de navegación superior, haga clic en System > Cert. Manager.

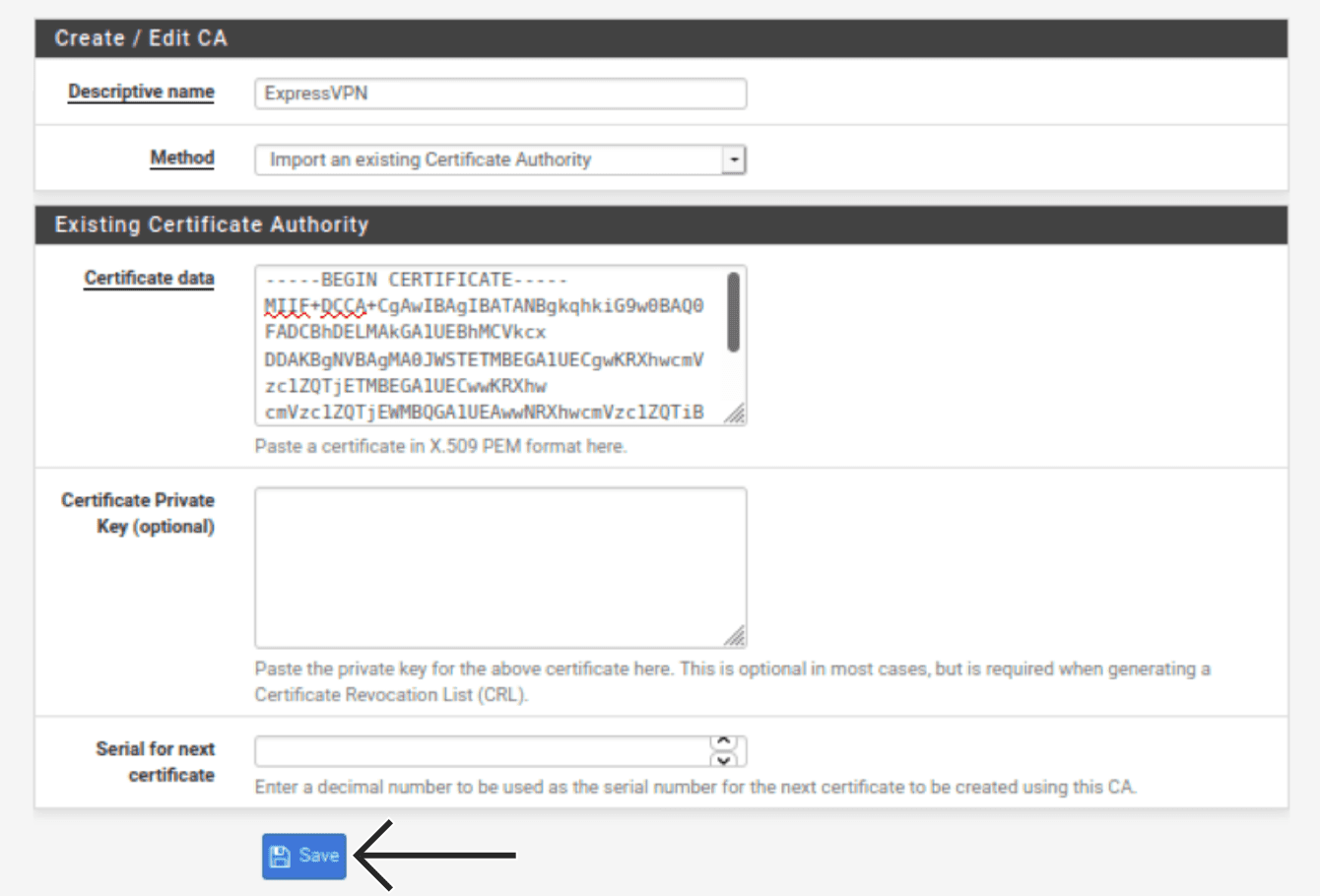

En la pestaña CA, haga clic en ![]() Add. Ingrese la siguiente información:

Add. Ingrese la siguiente información:

Create/ Edit CA

- Descriptive name: Ingrese cualquier nombre que lo ayude a reconocer su conexión VPN. Por ejemplo: ExpressVPN.

- Method: Seleccione “Import an existing Certificate Authority“.

Existing Certificate Authority

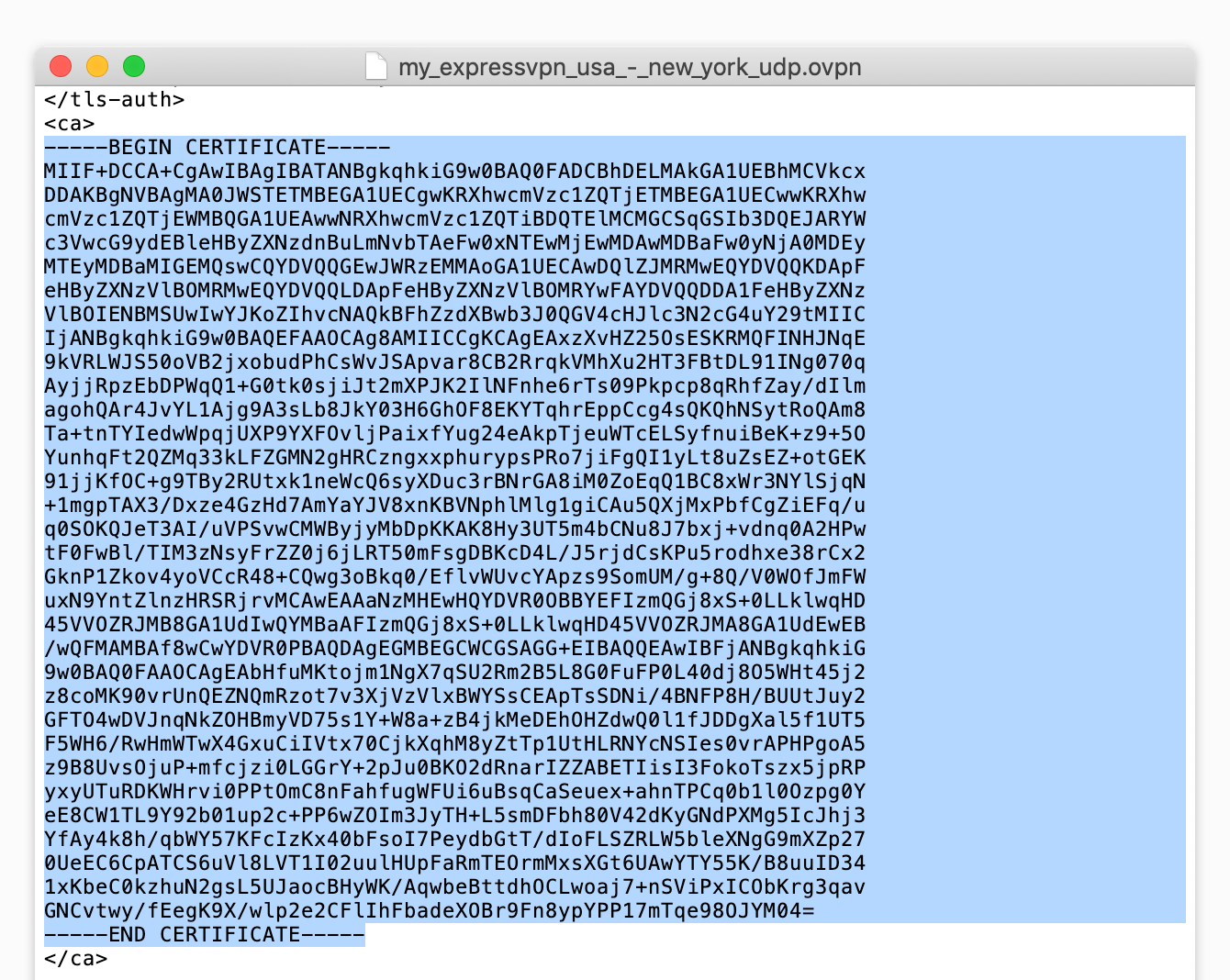

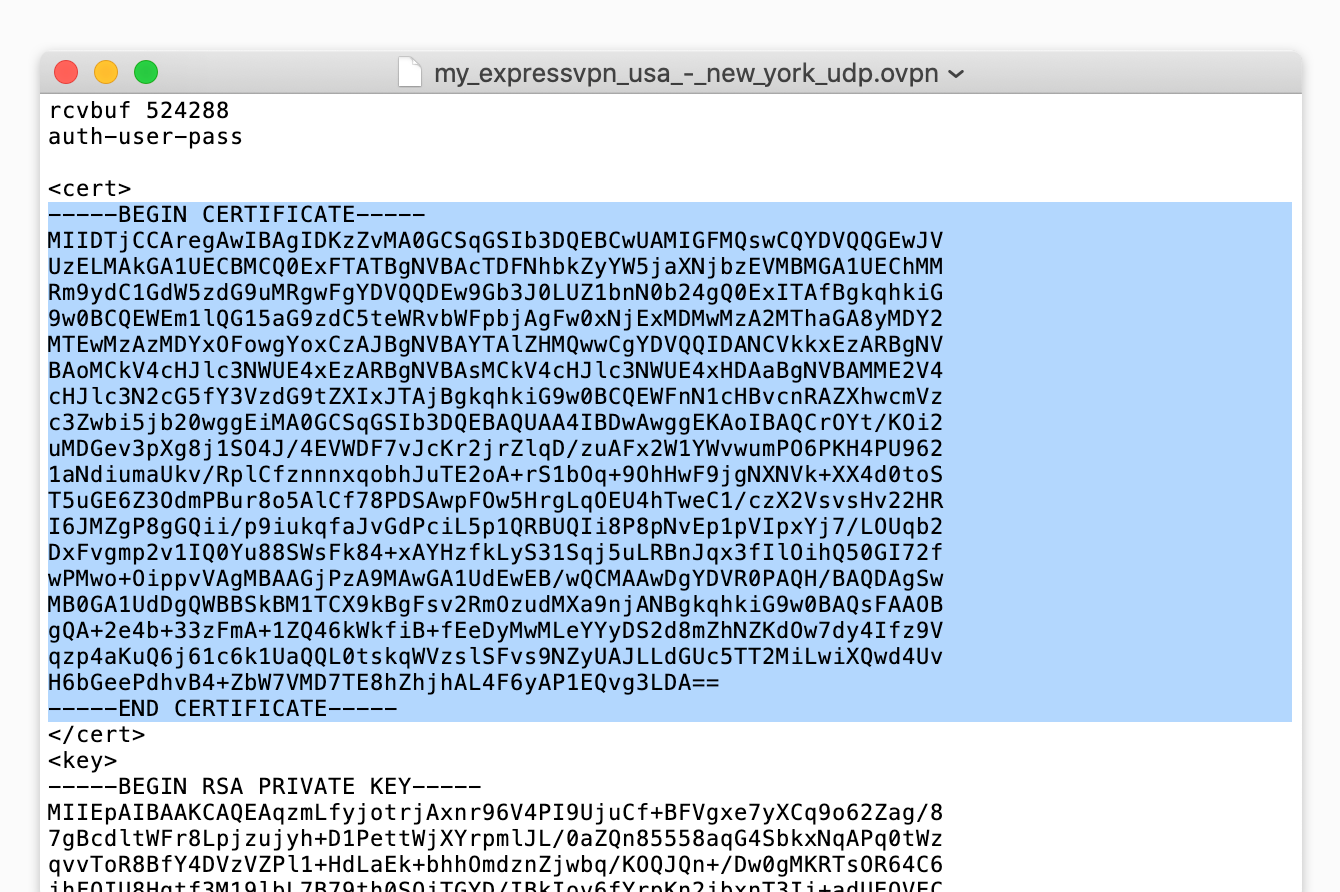

- Certificate data: Haga clic derecho en el archivo de configuración .ovpn y ábralo con cualquier editor de texto. Copie el texto entre las etiquetas <ca> y </ca> y péguelo en este campo.

- Certificate Private Key (opcional): Déjelo en blanco.

- Serial for next certificate: Déjelo en blanco.

Haga clic en “Save” (“Guardar“).

Haga clic en “Certificates“. Haga clic en ![]() Add/ Sign . Ingrese la siguiente información:

Add/ Sign . Ingrese la siguiente información:

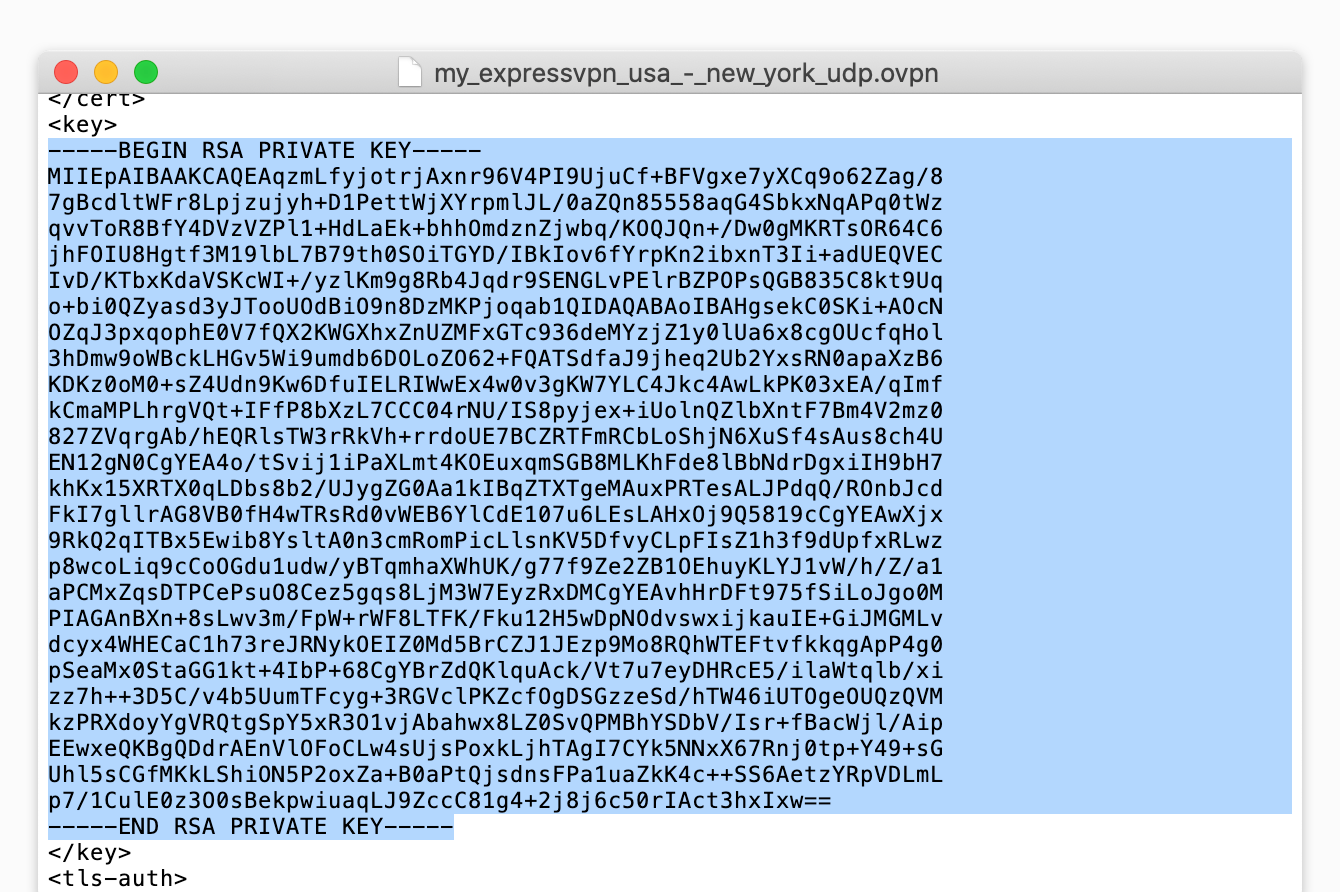

Add/ Sign a New Certificate

- Method: Seleccione “Import an existing Certificate“.

- Descriptive name: Ingrese cualquier nombre. Por ejemplo: ExpressVPN Cert.

Import Certificate

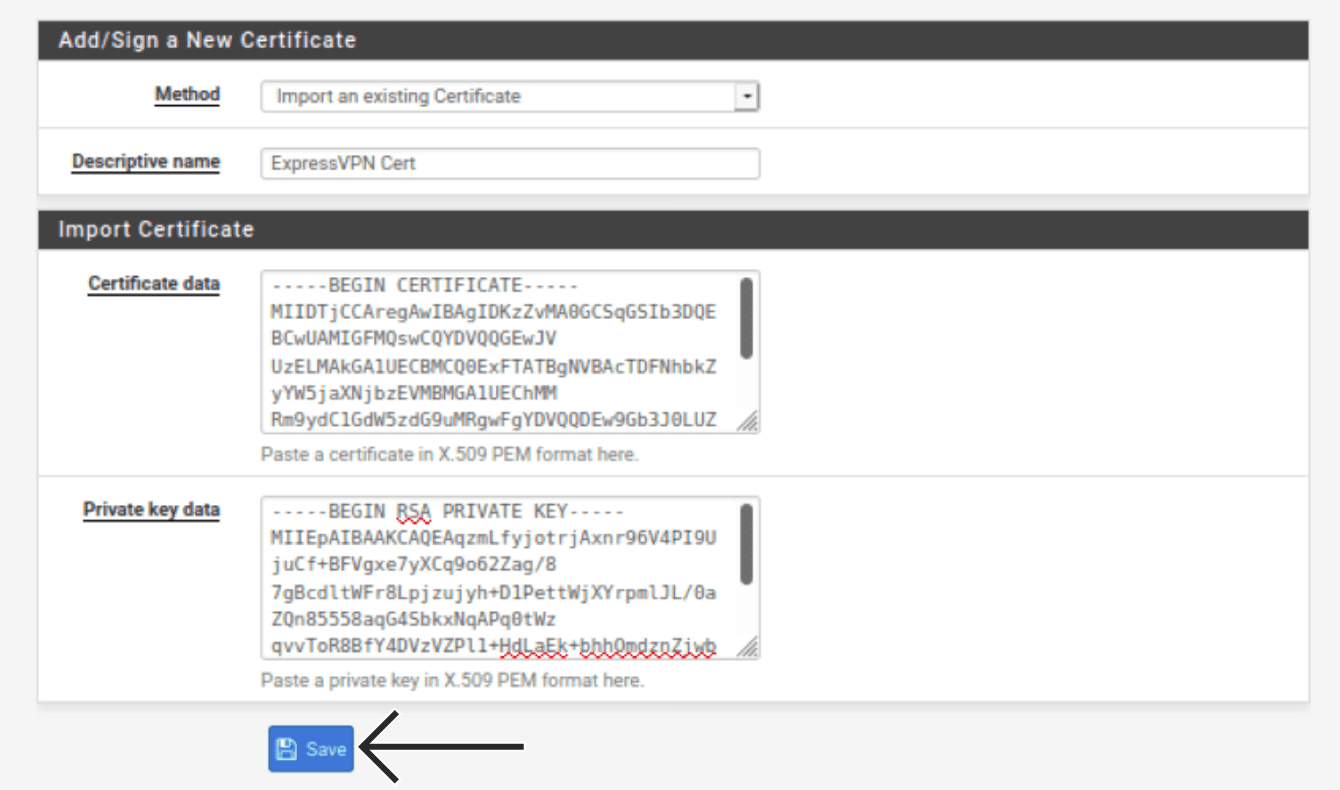

- Certificate data: En el editor de texto que abrió anteriormente, copie el texto entre las etiquetas <cert> y </cert> y péguelo en este campo.

- Private key data: En el editor de texto que abrió anteriormente, copie el texto entre las etiquetas <key> y </key> y péguelo en este campo.

Haga clic en “Save“.

En la barra de navegación superior, haga clic en VPN > OpenVPN.

Haga clic en “Clients“, luego haga clic en ![]() Add. Ingrese la siguiente información:

Add. Ingrese la siguiente información:

General Information

- Disabled: Déjelo sin marcar.

- Server mode: Seleccione “Peer to Peer (SSL/TLS)“.

- Protocol: Seleccione “UDP on IPv4 only“.

- UDP on IPv4 only: Seleccione “tun – Layer 3 Tunnel Mode“.

- Interface: Seleccione “WAN“.

- Local port: Déjelo en blanco.

- Server host or address: En el editor de texto que abrió anteriormente, copie la dirección del servidor que aparece entre la palabra “remote” y el número de puerto de 4 dígitos. Péguelo en este campo.

- Server port: Ingrese el número (después de la dirección del servidor) que encontró arriba.

- Proxy host or address: Déjelo en blanco.

- Proxy port: Déjelo en blanco.

- Proxy Authentication: Seleccione “none“.

- Description: Ingrese cualquier nombre que lo ayude a reconocer su conexión VPN. Por ejemplo: ExpressVPN NY.

User Authentication Settings

- Username: Ingrese el nombre de usuario que encontró anteriormente.

- Password: Ingrese la contraseña que encontró anteriormente.

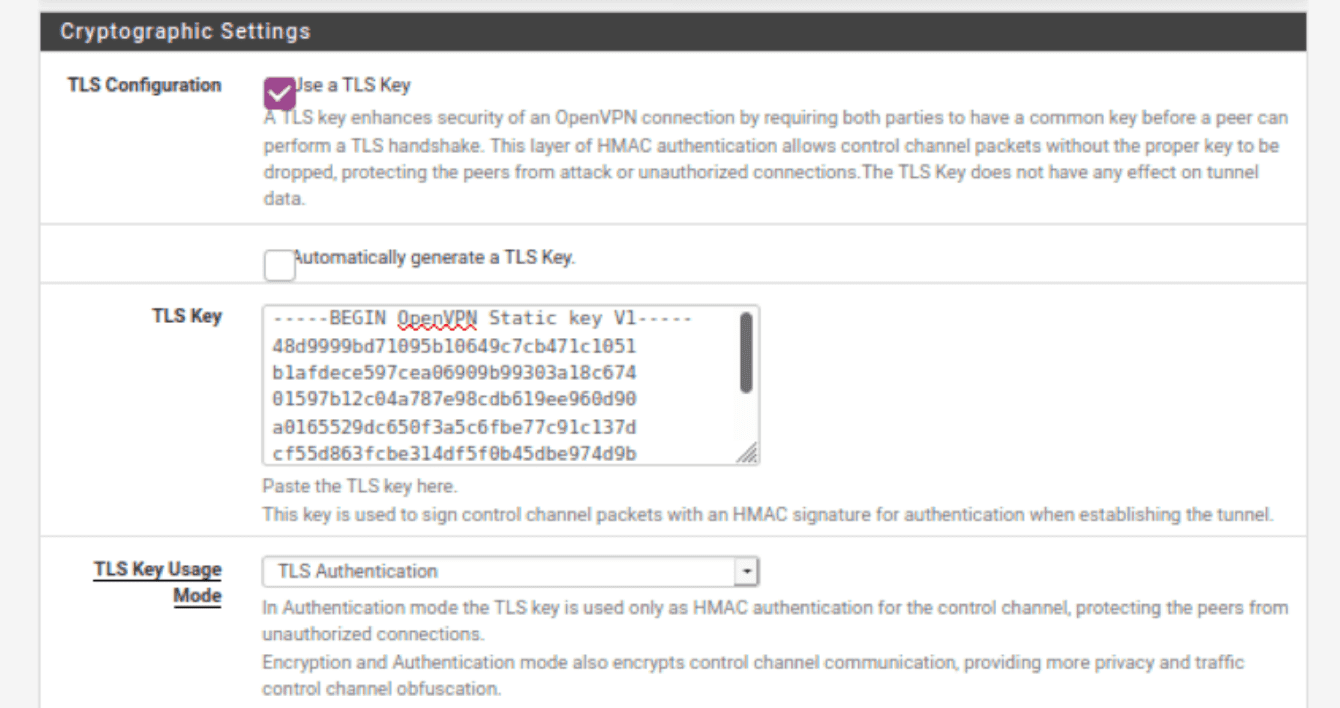

Cryptographic Settings

- TLS Configuration: Marque esta casilla.

- Automatically generate a TLS key: Desmarque esta casilla.

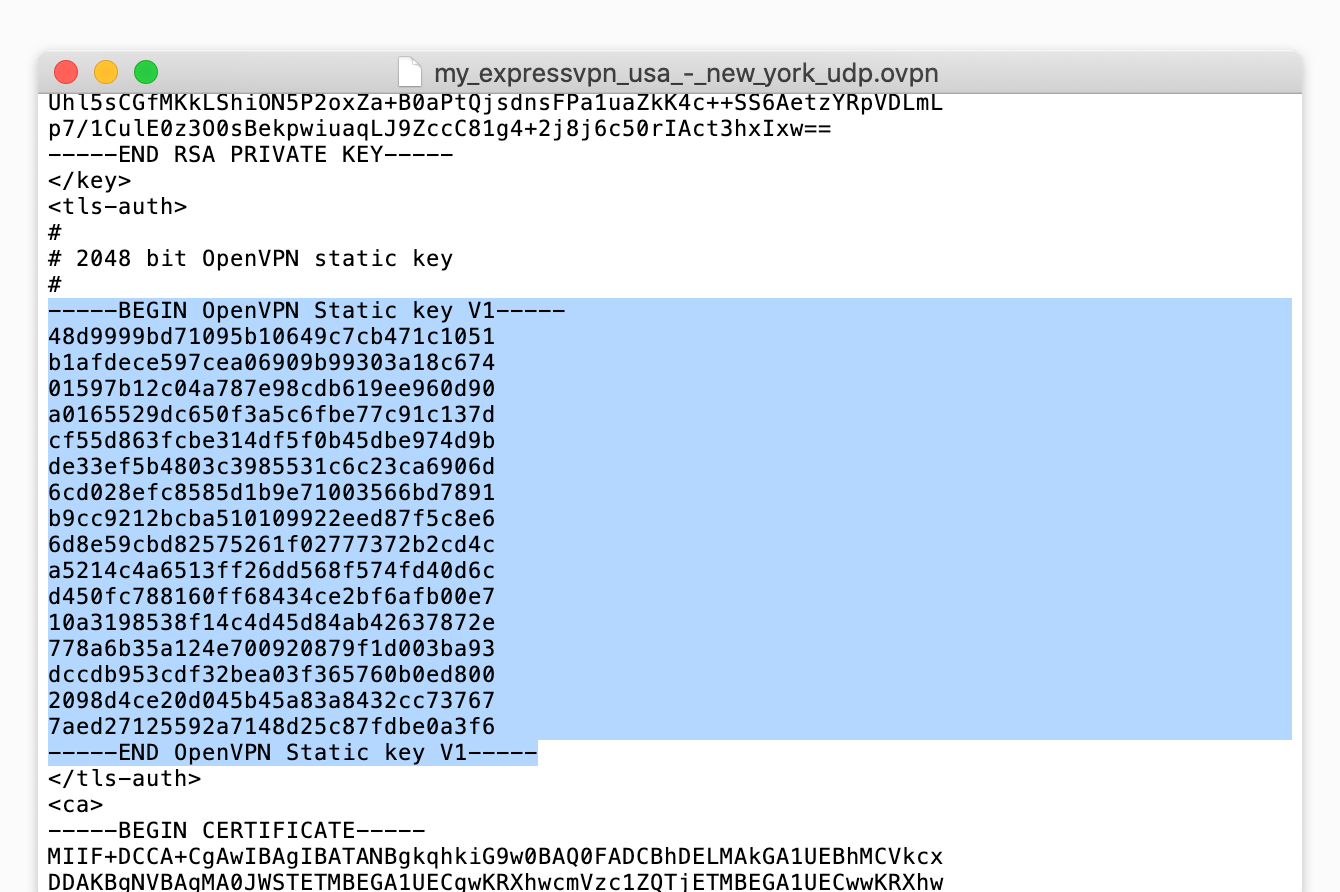

- TLS Key: En el editor de texto que abrió anteriormente, copie los textos entre las etiquetas <tls-auth> y </tls-auth> y péguelo en este campo.

- TLS Key Usage Mode: Seleccione “TLS Authentication“.

- Peer Certificate Authority: Seleccione la entrada (por ejemplo, ExpressVPN) que creó anteriormente.

- Client Certificate: Seleccione la entrada (por ejemplo, Cert. de ExpressVPN) que creó anteriormente.

- Encryption algorithm: En el editor de texto que abrió anteriormente, busque la palabra “cipher”. Seleccione el algoritmo que se muestra después de “cipher” en el menú desplegable. Por ejemplo: AES-256-CBC.

- Enable NCP: DesMarque esta casilla.

- NCP Algorithms: Déjelo en blanco.

- Auth digest algorithm: En el editor de texto que abrió anteriormente, busque la palabra “auth”. Seleccione el algoritmo que se muestra después de “auth” en el menú desplegable. Por ejemplo: SHA512.

- Hardware Crypto: A menos que sepa que su dispositivo admite cifrado por hardware, Seleccione “No Hardware Crypto Acceleration“.

Tunnel Settings

- IPv4 Tunnel Network: Déjelo en blanco.

- IPv6 Tunnel Network: Déjelo en blanco.

- IPv4 Remote network(s): Déjelo en blanco.

- IPv6 Remote network(s): Déjelo en blanco.

- Limit outgoing bandwidth: Déjelo en blanco.

- Compression: Seleccione “Adaptive LZO Compression [Legacy, comp-lzo adaptive]“.

- Topology: Deje esto como está.

- Type-of-Service: Déjelo sin marcar.

- Don’t pull routes: Marque esta casilla.

- Don’t add/remove routes: Déjelo sin marcar.

Advanced Configuration

- Custom options: Copie y pegue lo siguiente::

fast-io;persist-key;persist-tun;remote-random;pull;comp-lzo;tls-client;verify-x509-name Server name-prefix;remote-cert-tls server;key-direction 1;route-method exe;route-delay 2;tun-mtu 1500;fragment 1300;mssfix 1450;verb 3;sndbuf 524288;rcvbuf 524288 - UDP Fast I/O: Marque esta casilla.

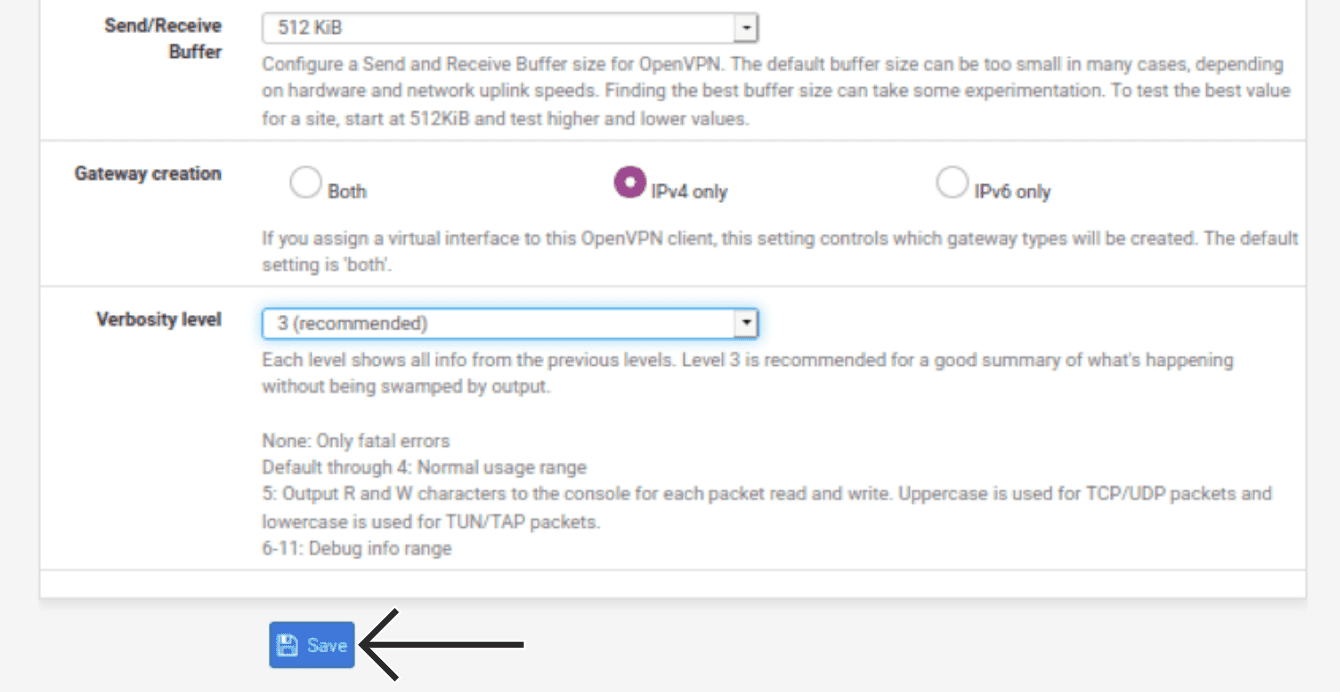

- Send/ Receive Buffer: Seleccione “512 KiB“.

- Gateway Creation: Seleccione “IPv4 only“.

- Verbosity level: Seleccione “3 (recomendado)“.

Haga clic en “Save”.

¿Necesita ayuda? Contacte al soporte técnico de ExpressVPN para recibir asistencia inmediata.

3. Redirigir la WAN a través del túnel VPN

Una vez que el túnel está online, debe dirigir su tráfico WAN a través del túnel.

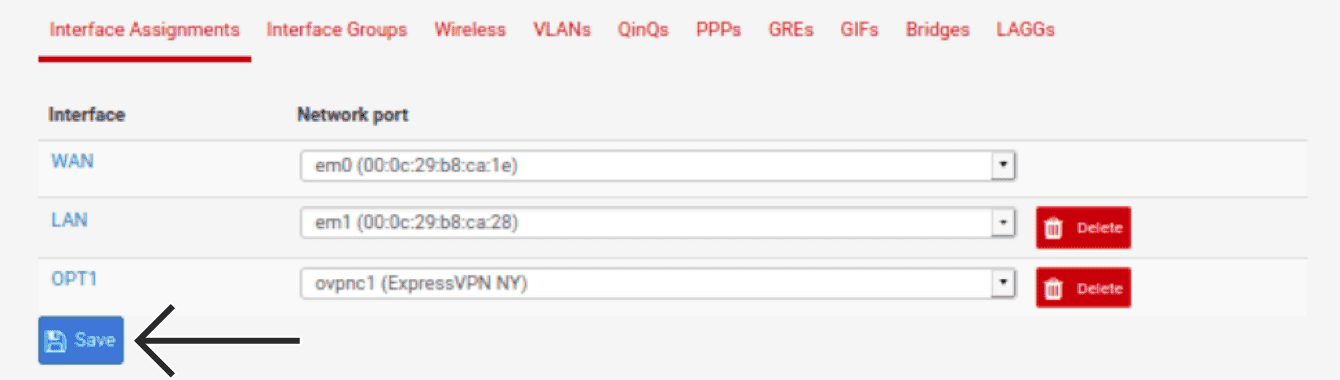

En la barra de navegación superior, haga clic en Interfaces > Assignments.

Haga clic en “![]() Add”. Se creará una nueva interfaz. En OPT1, Seleccione “ovpnc1“. Haga clic en “Save“.

Add”. Se creará una nueva interfaz. En OPT1, Seleccione “ovpnc1“. Haga clic en “Save“.

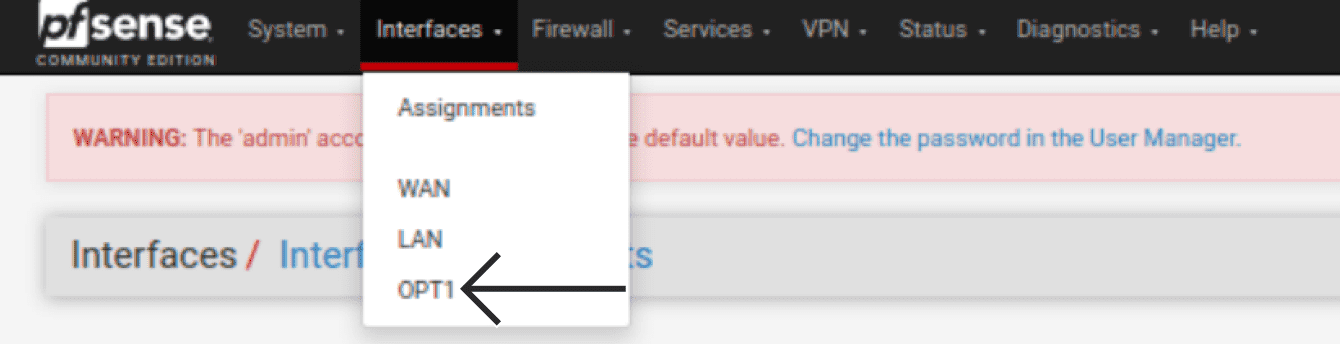

En la barra superior de navegación haga clic en Interfaces > OPT1.

Ingrese la siguiente información:

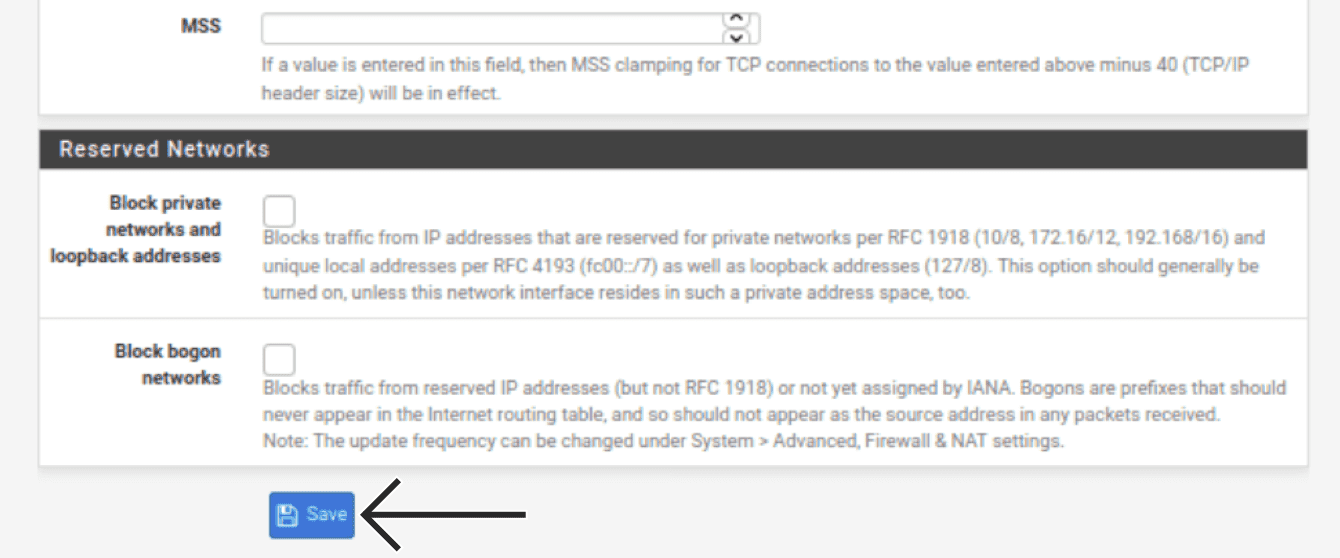

General Configuration

- Enable: Marque esta casilla.

- Description: Ingrese cualquier nombre que tenga significado para usted. Por ejemplo: ExpressVPN.

- MAC Address: Déjelo en blanco.

- MTU: Déjelo en blanco.

- MSS: Deje esto en blanco.

Reserved Networks

- Block private networks and loopback addresses: Déjelo sin marcar.

- Block bogon networks: Déjelo sin marcar.

Haga clic en Save.

Haga clic en Apply Changes.

En la barra de navegación superior, haga clic Firewall > Aliases.

Haga clic en “![]() Add“.

Add“.

Proporcione a su red doméstica un “Alias” o sobrenombre que permita que un nombre descriptivo haga referencia a su red. Ingrese la siguiente información:

Properties

- Name: Ingrese un nombre significativo. Por ejemplo: Subredes_locales.

- Description: Ingrese algo que sea significativo para usted. Por ejemplo: Red doméstica..

- Type: Seleccione Network(s).

Network(s)

- Network or FQDN: ingrese “192.168.1.0″, y seleccione “24″.

Haga clic en “Save“.

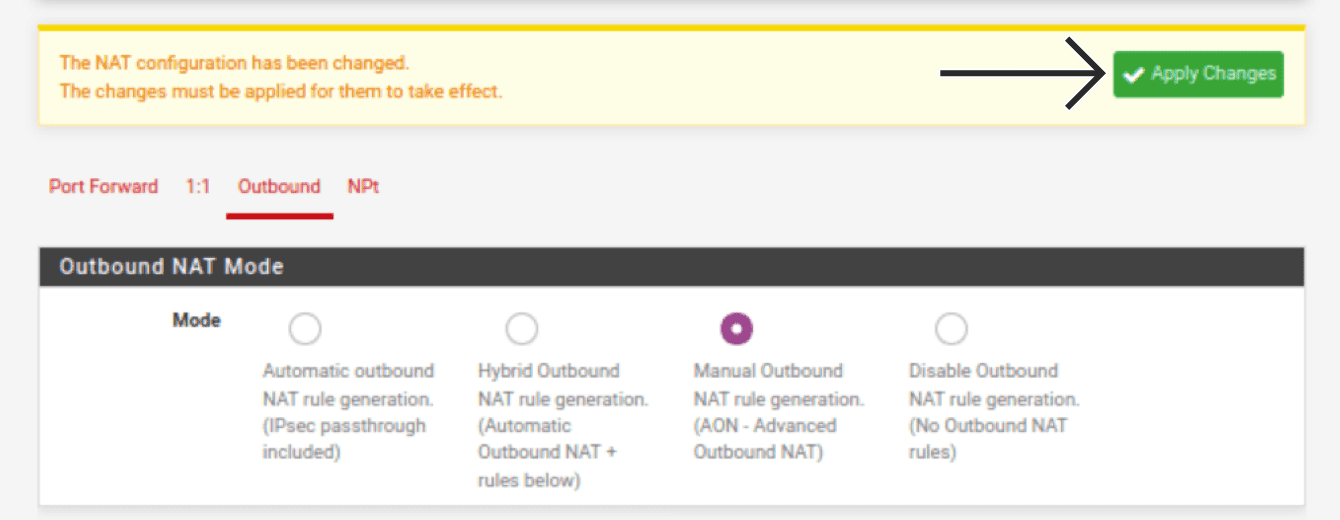

En la barra de navegación superior, haga clic en Firewall > NAT > Outbound.

Para Mode, seleccione Manual Outbound NAT rule generation. Haga clic en Save > Apply Changes.

Su tráfico necesita un destino cuando sale de su red. Desplácese hacia abajo hasta Mappings, tendrá que modificar sus conexiones WAN existentes para usar su nueva interfaz virtual de ExpressVPN.

Para la primera entrada de conexión WAN, haga clic en ![]() .

.

Para Interface, Seleccione “EXPRESSVPN“.

Haga clic en “Save”.

Repita los pasos anteriores para las demás entradas de WAN.

Una vez que todas las reglas nuevas hayan sido agregadas, haga clic en “Apply Changes” en la parte superior.

Ahora, cree una regla para redirigir todo el tráfico local a través de la puerta de enlace OpenVPN que acaba de crear. En la barra de navegación superior, haga clic en Firewall > Rules.

Haga clic en “LAN“. Haga clic en “Add” en el extremo izquierdo.

Ingrese la siguiente información:

Edit Firewall Rule

- Action: Seleccione “Pass“.

- Disabled: Déjelo sin marcar.

- Interface: Seleccione “LAN“.

- Address: Seleccione “IPv4“.

- Protocol: Seleccione “Any“.

Source

- Source: Seleccione “Single host or alias” e ingrese el sobrenombre que creó anteriormente para su red. Por ejemplo: Subredes_locales.

Destination

- Destination: Seleccione “any“.

Extra Options

- Log: Déjelo sin marcar.

- Description: Ingrese algo significativo para usted. Por ejemplo: tráfico LAN a ExpressVPN.

Haga clic en “Display Advanced“.

Advanced Options

- Gateway: Seleccione “EXPRESSVPN“.

Haga clic en Save > Apply Changes.

¿Necesita ayuda? Contacte al soporte técnico de ExpressVPN para recibir asistencia inmediata.

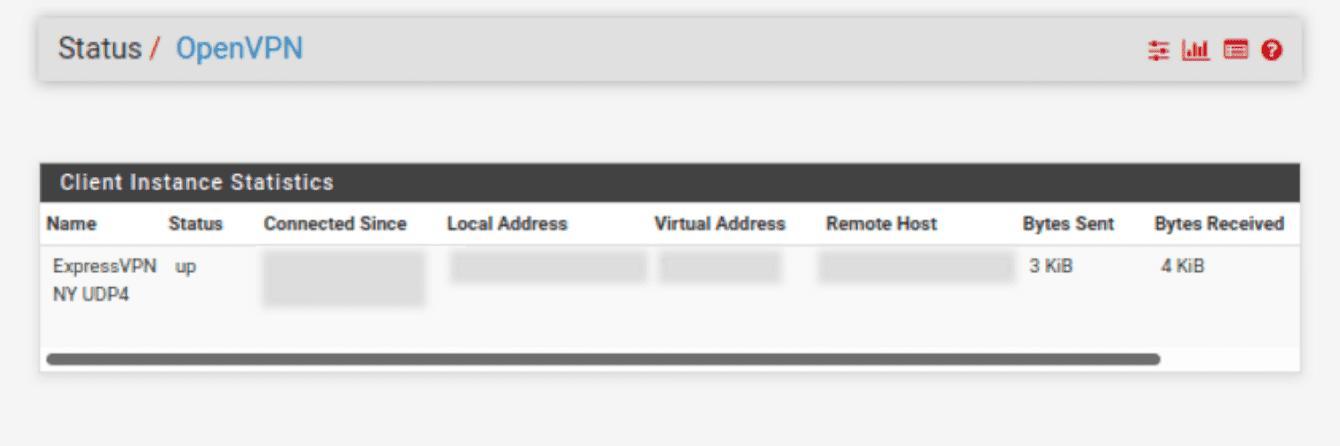

4. Confirmar la conexión

Ahora debería poder confirmar que su conexión OpenVPN es exitosa. En la barra de navegación superior, haga clic en Status > OpenVPN.

Si su túnel VPN está online, el Status debe decir “up”.

Usted también puede utilizar el verificador de dirección IP de ExpressVPN para comprobar que está conectado a la VPN. La dirección IP mostrada debe corresponder a la ubicación a la que está conectado a través de OpenVPN. De lo contrario, en Service, haga clic en el icono de pausa y luego en el icono de inicio para reiniciar la VPN.

¿Necesita ayuda? Contacte al soporte técnico de ExpressVPN para recibir asistencia inmediata.