ExpressVPN 앱 및 구성을 이용하시려면, 먼저 계정을 만들어주세요.

이 튜토리얼은 OpenVPN을 사용해 pfSense에서 ExpressVPN을 구성하는 방법을 설명합니다.

수동 구성한 연결로는 일부 ExpressVPN 위치를 이용할 수 없을 수 있습니다.

이 경고를 없애려면 텍스트 편집기로 해당 .ovpn 파일을 열고 다음 중 하나를 수행하세요.

- keysize가 포함된 라인을 삭제하세요.

아니면 - keysize 앞에 #를 추가하세요(#keysize 256).

아니면 어떠한 부정적인 영향을 끼치지 않으므로 이 경고를 무시해도 좋습니다.

알림: 다음 단계는 pfSense 2.4.5에서 테스트되었으며 기본 홈 네트워크 설정(192.168.1.0/24: 인터넷 > 모뎀 > pfSense > 라우터/액세스 포인트)을 이용하는 사용자를 위한 것입니다.

이동하기

1. ExpressVPN 계정 자격 증명 정보 찾기

2. pfSense에 VPN 설정하기

3. VPN 터널을 통해 WAN 라우팅하기

4. 연결 성공 여부 확인하기

1. ExpressVPN 계정 자격 증명 정보 찾기

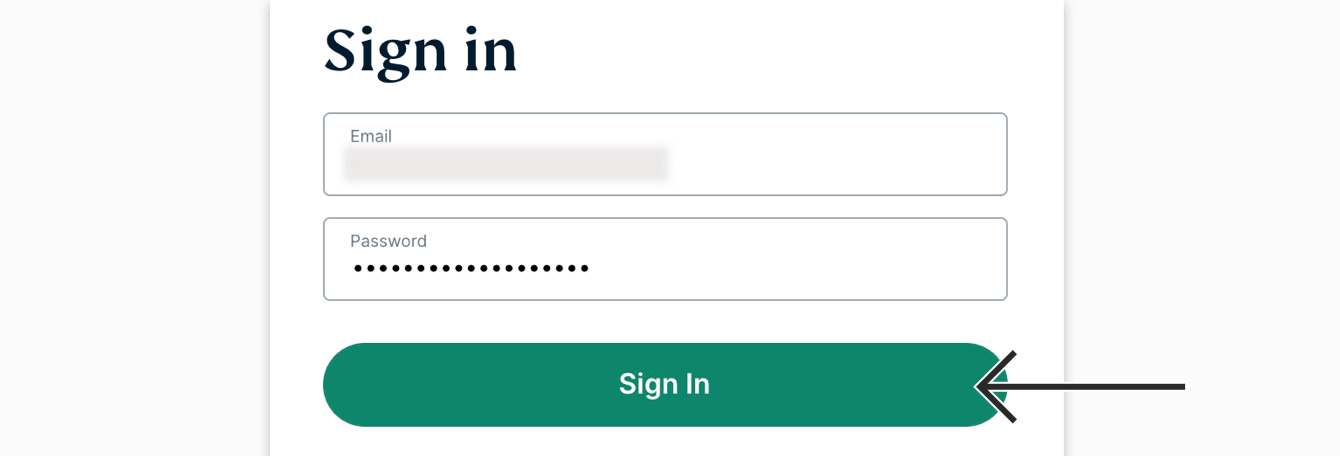

ExpressVPN 설정 페이지로 이동하세요. 로그인 입력창이 뜨면 ExpressVPN 자격 증명 정보를 입력하고 로그인을 클릭하세요.

이메일로 전송된 인증 코드를 입력하세요.

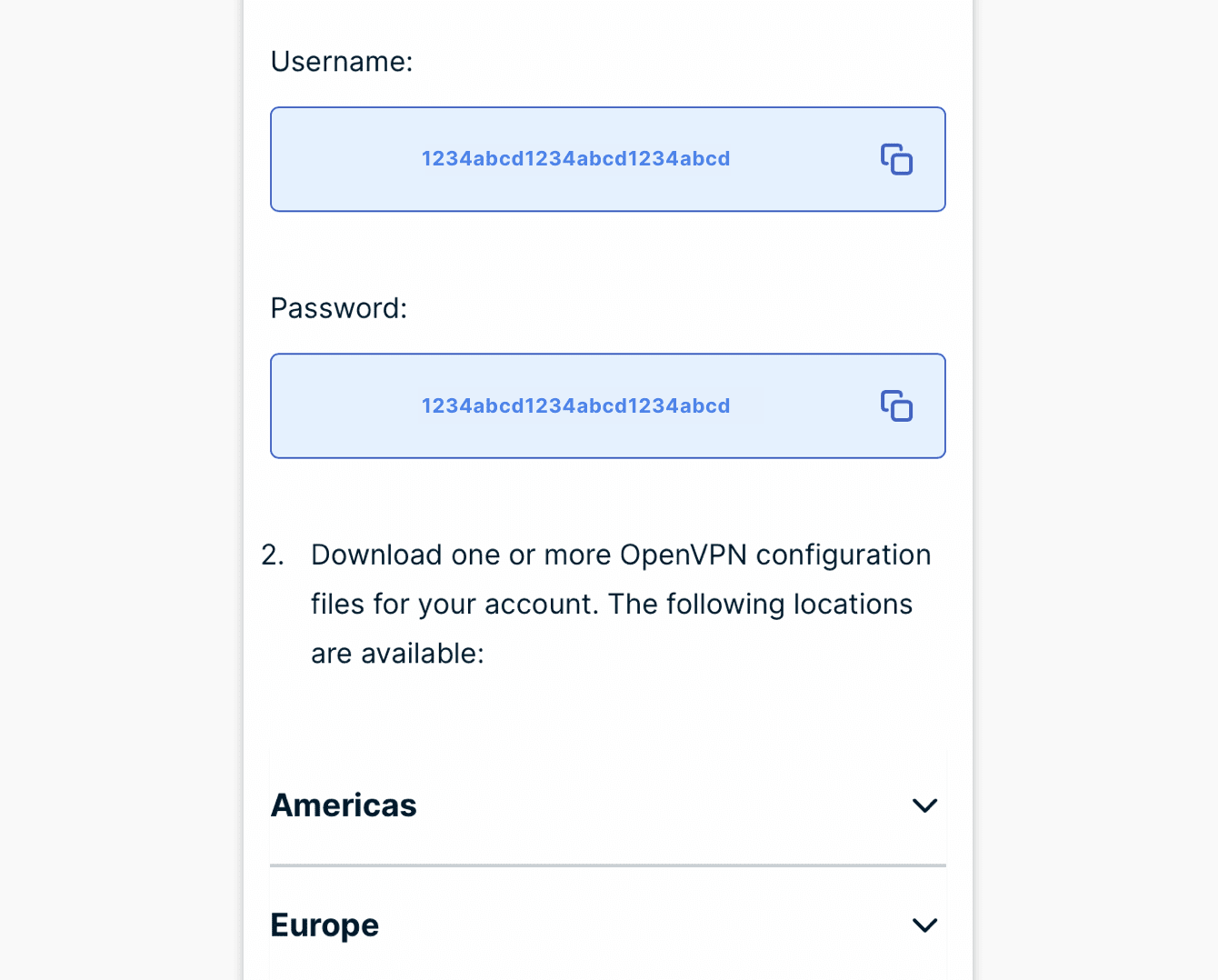

오른쪽에 OpenVPN이 이미 선택되어 있습니다. 여기서 사용자 이름, 비밀번호, OpenVPN 구성 파일 목록을 확인할 수 있습니다.

.ovpn 파일을 다운로드하려면 원하는 위치를 클릭하세요.

이 브라우저 창을 열어 두세요. 나중에 설정 시 이 정보가 필요합니다.

도움이 필요하세요? ExpressVPN 지원팀에 연락하여 즉시 도움을 받으세요.

2. pfSense에 VPN 설정하기

pfSense 웹 인터페이스에 로그인하세요. (디폴트 사용자 이름과 비밀번호는 admin과 pfsense입니다.) SIGN IN을 클릭하세요.

상단 네비게이션 바에서 System > Cert. Manager를 클릭하세요.

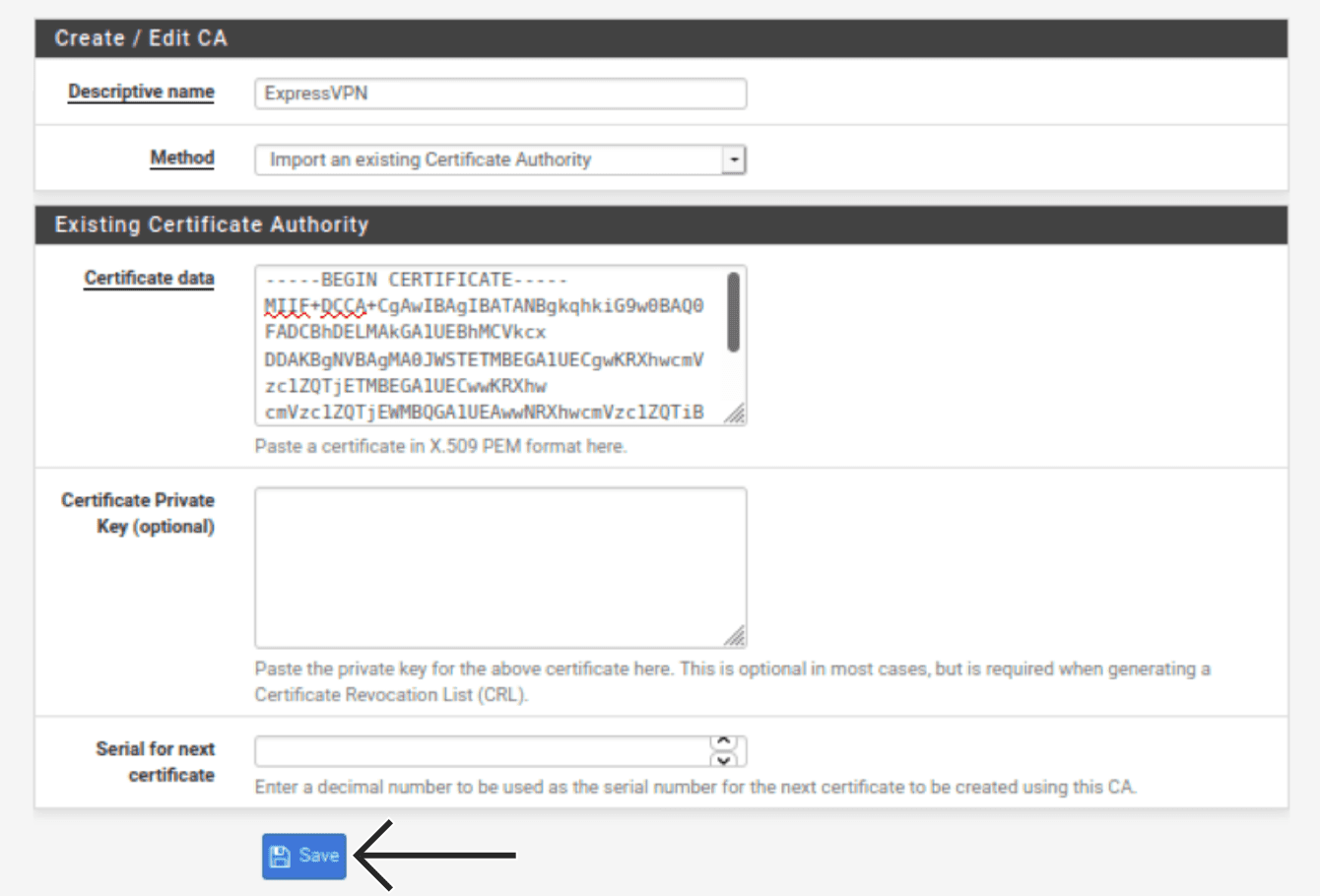

CA 탭에서 ![]() Add를 클릭하세요. 다음 정보를 입력하세요.

Add를 클릭하세요. 다음 정보를 입력하세요.

Create/ Edit CA

- Descriptive name: VPN 연결을 기억하는 데 도움이 되는 이름을 입력하세요(예: ExpressVPN).

- Method:Import an existing Certificate Authority를 선택하세요.

Existing Certificate Authority

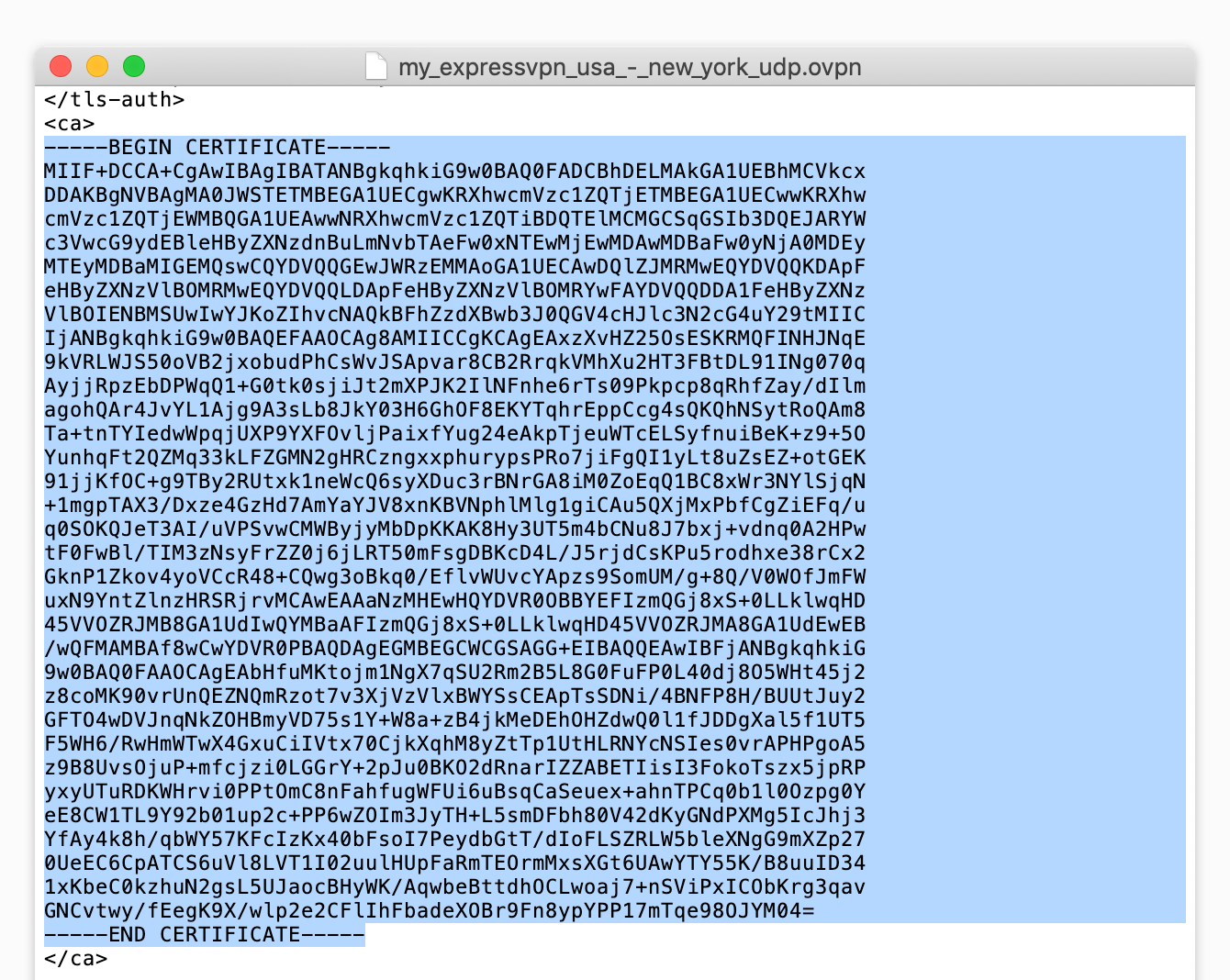

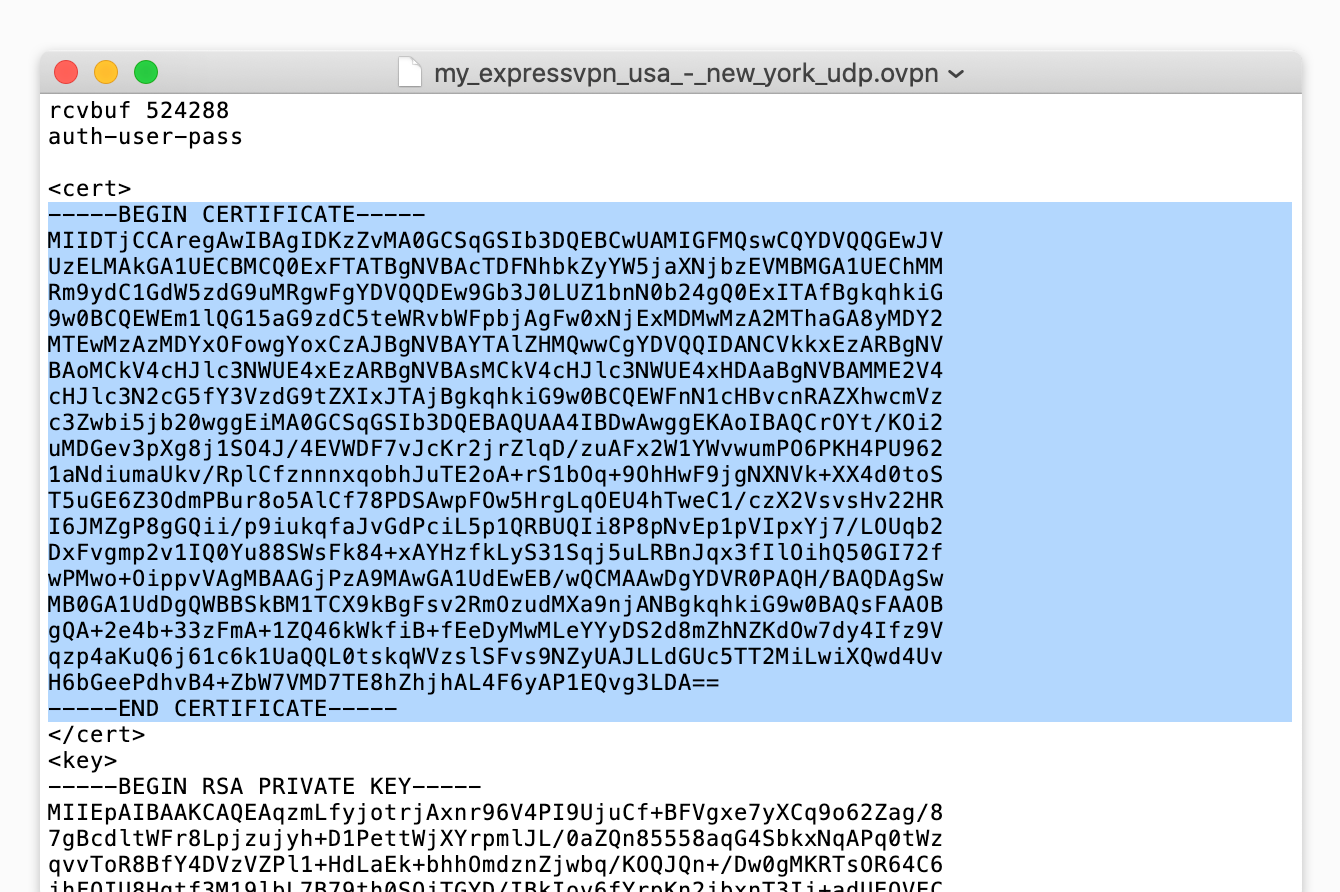

- Certificate data: .ovpn 구성 파일을 마우스 오른쪽으로 클릭하고 텍스트 편집기로 여세요. <ca> 그리고 </ca> 태그 사이의 텍스트를 복사하여 이 필드에 붙여넣으세요.

- Certificate Private Key (optional): 빈 칸으로 남겨두세요.

- Serial for next certificate: 빈 칸으로 남겨두세요.

Save를 클릭하세요.

Certificates를 클릭하세요. ![]() Add/ Sign을 클릭하세요. 다음 정보를 입력하세요.

Add/ Sign을 클릭하세요. 다음 정보를 입력하세요.

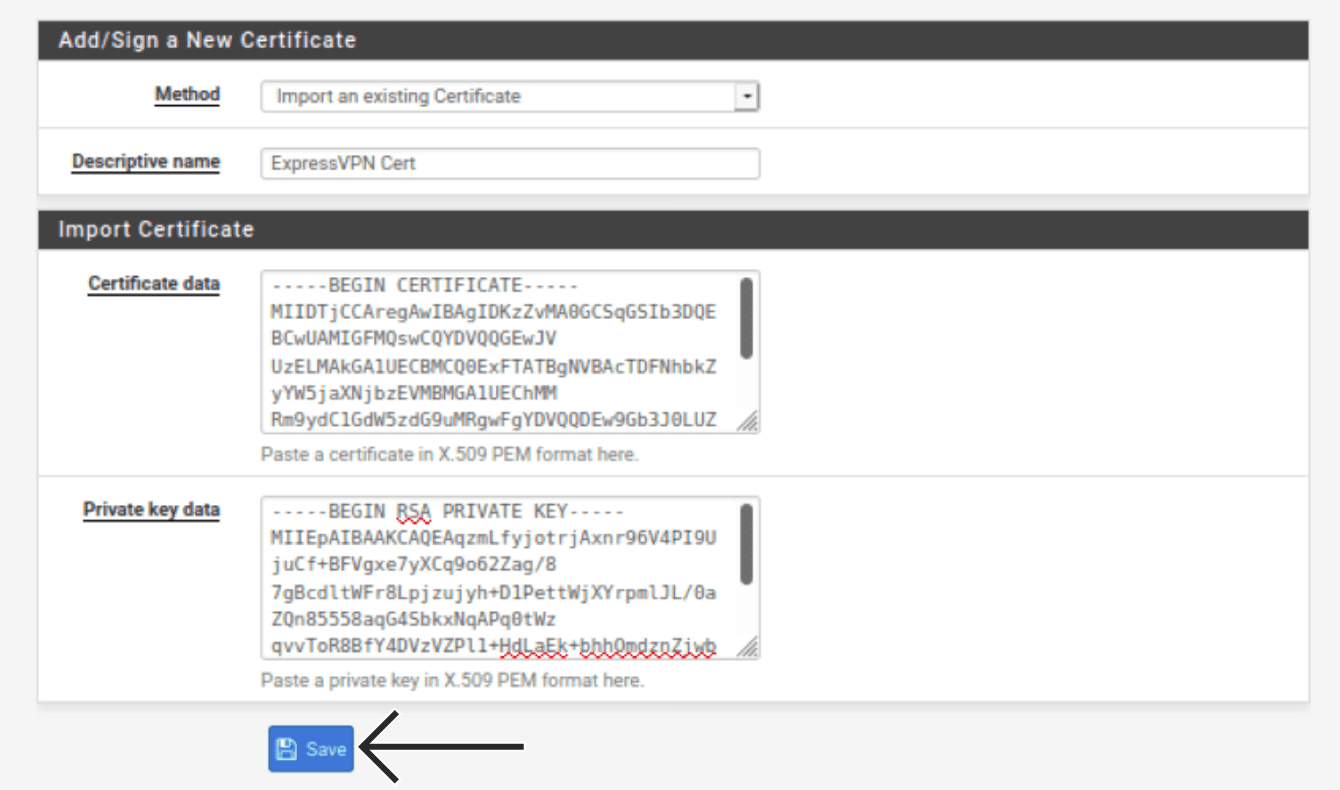

Add/ Sign a New Certificate

- Method: Import an existing Certificate를 선택하세요.

- Descriptive name: 아무 이름이나 입력하세요(예: ExpressVPN Cert).

Import Certificate

- Certificate data: 앞서 연 텍스트 편집기에서 <cert> 그리고 </cert> 태그 사이의 텍스트를 복사하여 이 필드에 붙여넣으세요.

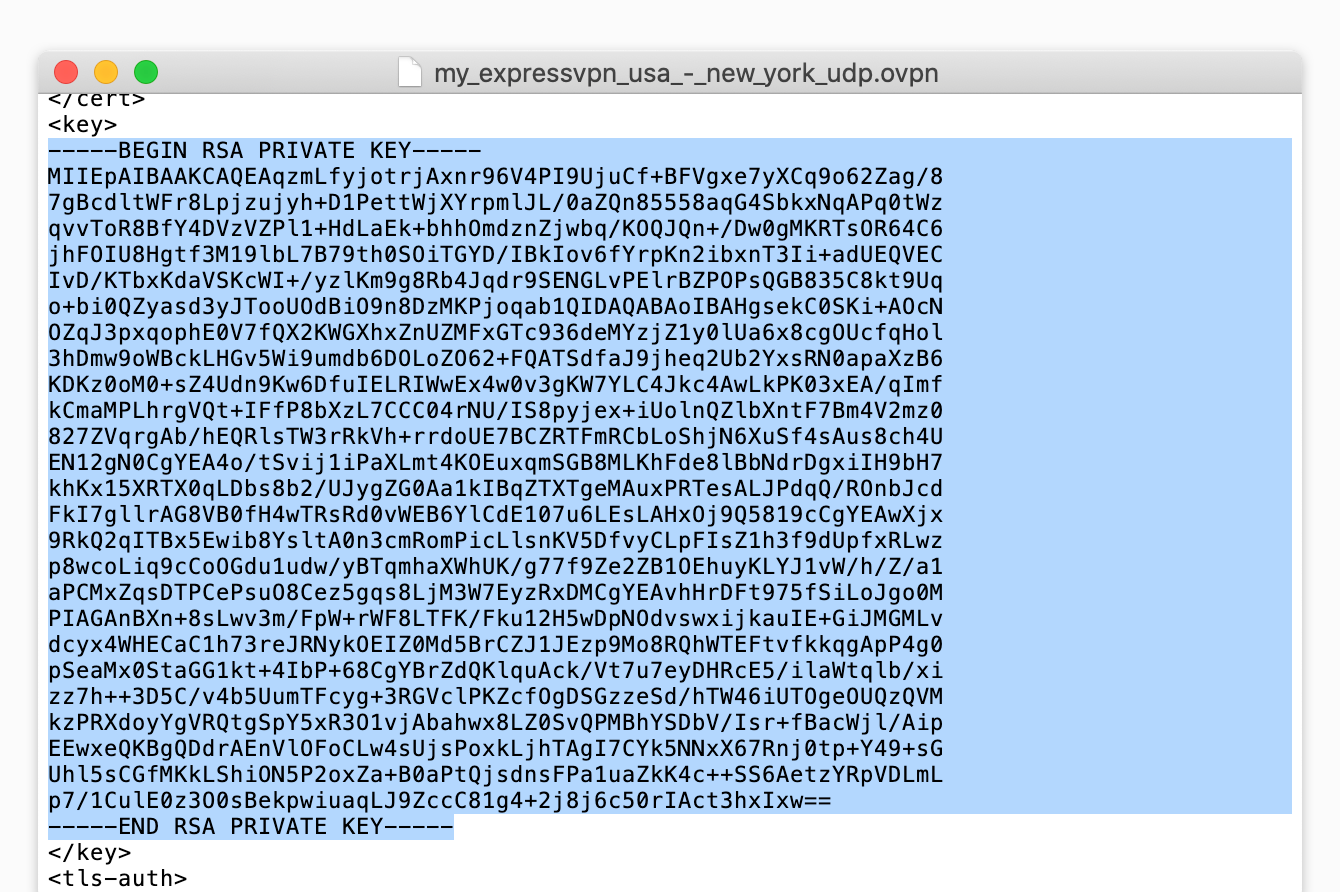

- Private key data: 앞서 연 텍스트 편집기에서 <key> 그리고 </key> 태그 사이의 텍스트를 복사하여 이 필드에 붙여넣으세요.

Save을 클릭하세요.

상단 네비게이션 바에서 VPN > OpenVPN을 클릭하세요.

Clients를 클릭한 뒤 ![]() Add를 클릭하세요. 다음 정보를 입력하세요.

Add를 클릭하세요. 다음 정보를 입력하세요.

일반 정보

- Disabled: 선택하지 않은 채로 두세요.

- Server mode: Peer to Peer (SSL/TLS)를 선택하세요.

- Protocol: UDP on IPv4 only를 선택하세요.

- Device mode: tun – tun – Layer 3 Tunnel Mode를 선택하세요.

- Interface: WAN을 선택하세요.

- Local port: 빈 칸으로 남겨두세요.

- Server host or address: 앞서 연 텍스트 편집기에서 ‘remote’와 4자리 포트 번호 사이의 서버 주소를 복사하여 이 필드에 붙여넣으세요.

- Server port: 위에서 찾은 (서버 주소 뒤) 번호를 입력하세요.

- Proxy host or address: 빈 칸으로 남겨두세요.

- Proxy port: 빈 칸으로 남겨두세요.

- Proxy Authentication: 없음을 선택하세요.

- Description: VPN 연결을 기억하는 데 도움이 되는 이름을 입력하세요(예: ExpressVPN NY).

사용자 인증 설정

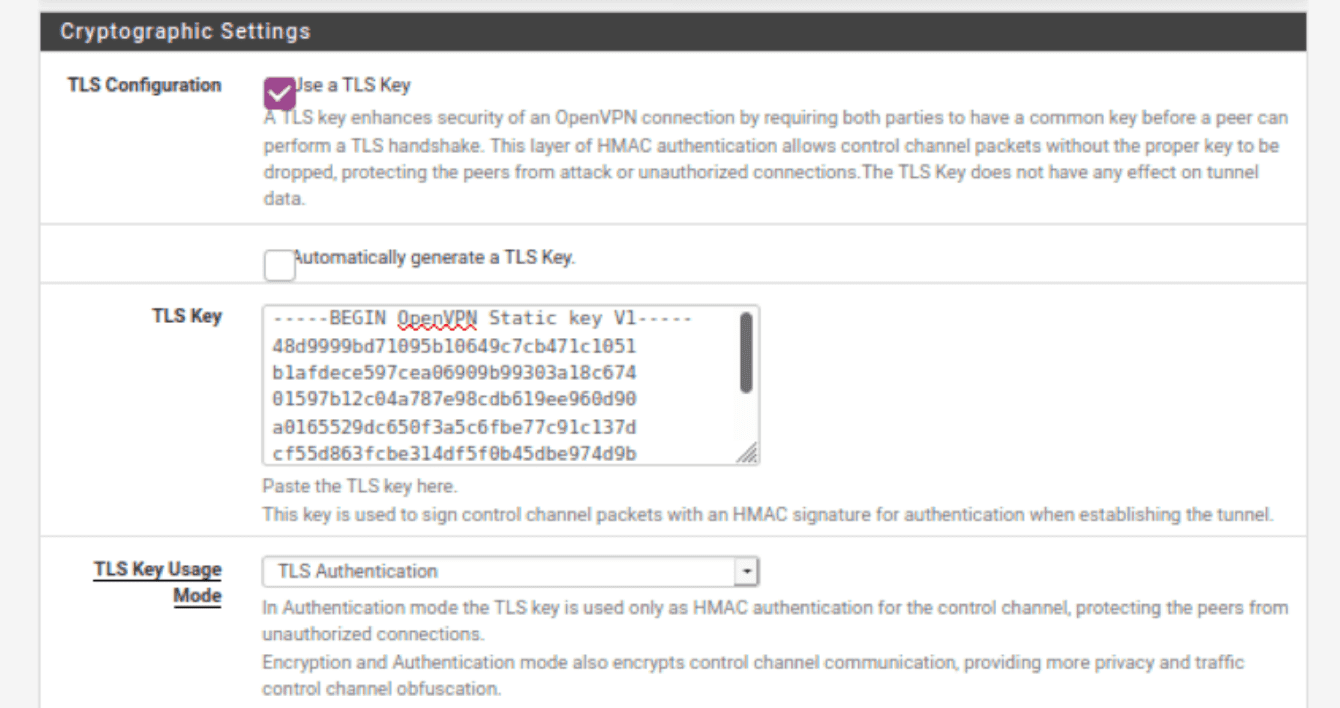

암호화 설정

- TLS Configuration: 이 상자를 선택하세요.

- Automatically generate a TLS key: 이 상자를 선택 취소하세요.

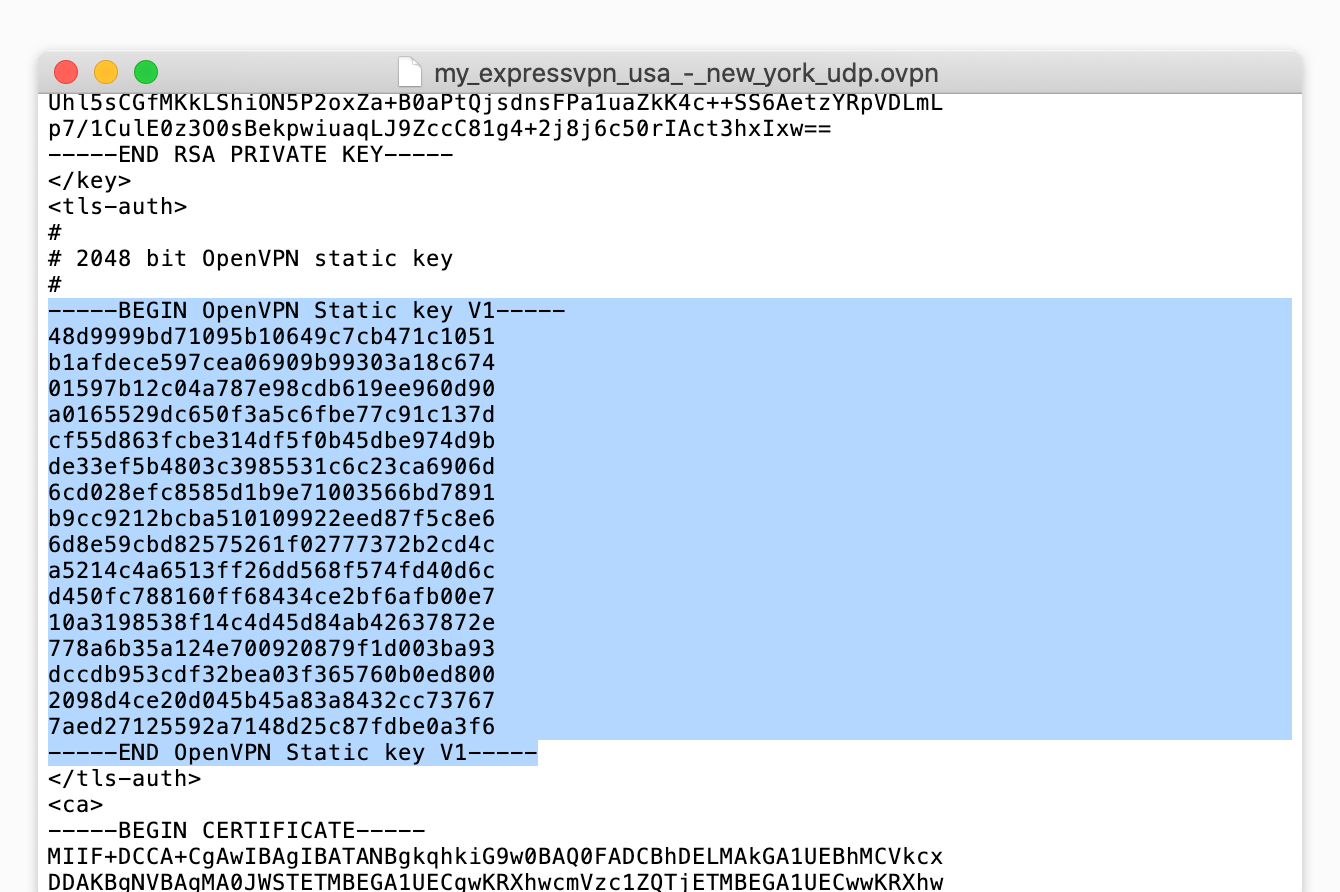

- TLS Key: 앞서 연 텍스트 편집기에서 <tls-auth> 그리고 </tls-auth> 태그 사이의 텍스트를 복사하여 이 필드에 붙여넣으세요.

- TLS Key Usage Mode: TLS Authentication을 선택하세요.

- Peer Certificate Authority: 앞서 생성한 항목(예: ExpressVPN)을 선택하세요.

- Client Certificate: 앞서 생성한 항목(예: ExpressVPN Cert)을 선택하세요.

- Encryption Algorithm: 앞서 연 텍스트 편집기에서 ‘cipher’를 찾으세요. 드롭다운 메뉴에서 ‘cipher’ 뒤의 알고리즘을 선택하세요(예: AES-256-CBC).

- Enable NCP: 이 상자를 선택 취소하세요.

- NCP Algorithms: 빈 칸으로 남겨두세요.

- Auth digest algorithm: 앞서 연 텍스트 편집기에서 ‘auth’를 찾으세요. 드롭다운 메뉴에서 ‘auth’ 뒤의 알고리즘을 선택하세요(예: SHA512).

- Hardware Crypto: 기기가 하드웨어 암호화를 지원하는지 모르는 경우, No Hardware Crypto Acceleration을 선택하세요.

터널 설정

- IPv4 Tunnel Network: 빈 칸으로 남겨두세요.

- IPv6 Tunnel Network: 빈 칸으로 남겨두세요.

- IPv4 Remote network(s): 빈 칸으로 남겨두세요.

- IPv6 Remote network(s): 빈 칸으로 남겨두세요.

- Limit outgoing bandwidth: 빈 칸으로 남겨두세요.

- Compression: Adaptive LZO Compression [Legacy, comp-lzo adaptive]을 선택하세요.

- Topology: 그대로 두세요.

- Type-of-Service: 선택하지 않은 채로 두세요.

- Don’t pull routes: 이 상자를 선택하세요.

- Don’t add/remove routes: 선택하지 않은 채로 두세요.

고급 구성

- Custom options: 다음을 복사한 뒤 붙여넣으세요.

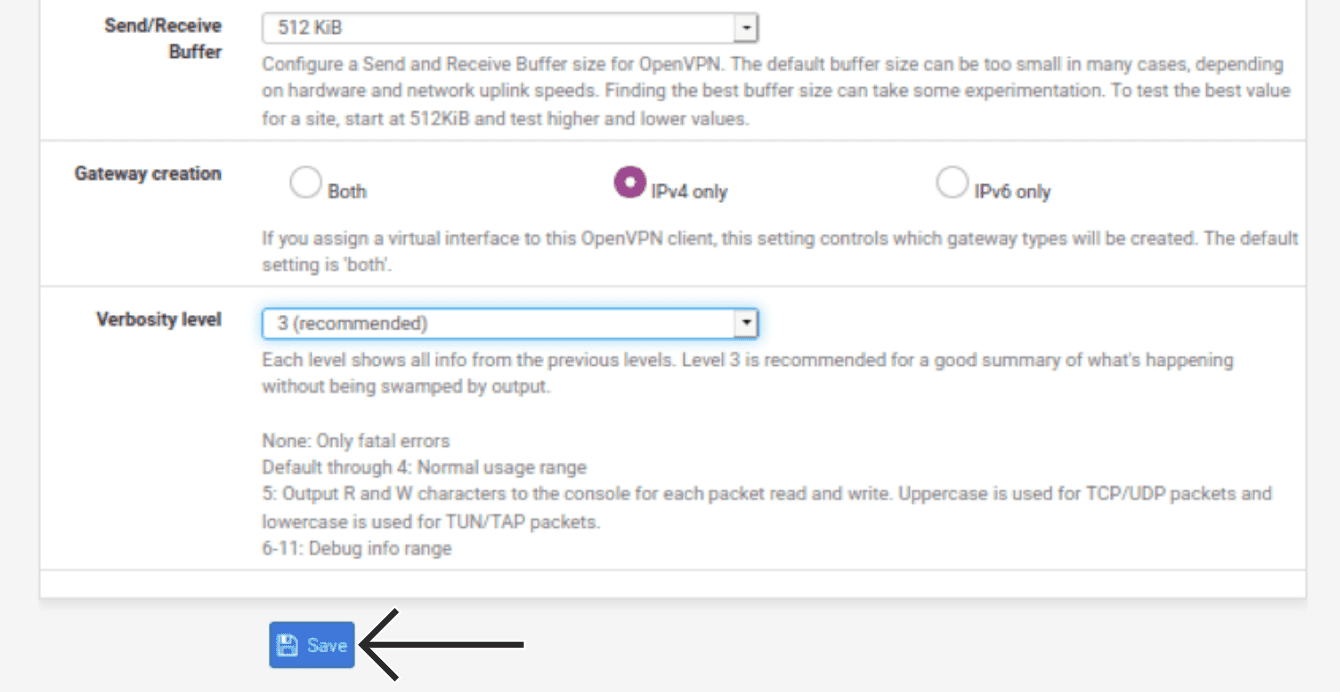

fast-io;persist-key;persist-tun;remote-random;pull;comp-lzo;tls-client;verify-x509-name Server name-prefix;remote-cert-tls server;key-direction 1;route-method exe;route-delay 2;tun-mtu 1500;fragment 1300;mssfix 1450;verb 3;sndbuf 524288;rcvbuf 524288 - UDP Fast I/O: 이 상자를 선택하세요.

- Send/ Receive Buffer: 512 KiB를 선택하세요.

- Gateway Creation: IPv4 only를 선택하세요.

- Verbosity level: 3 (recommended)을 선택하세요.

Save를 클릭하세요.

도움이 필요하세요? ExpressVPN 지원팀에 연락하여 즉시 도움을 받으세요.

3. VPN 터널을 통해 WAN 라우팅하기

터널이 온라인 상태가 되면 터널을 통해 WAN 트래픽을 라우팅해야 합니다.

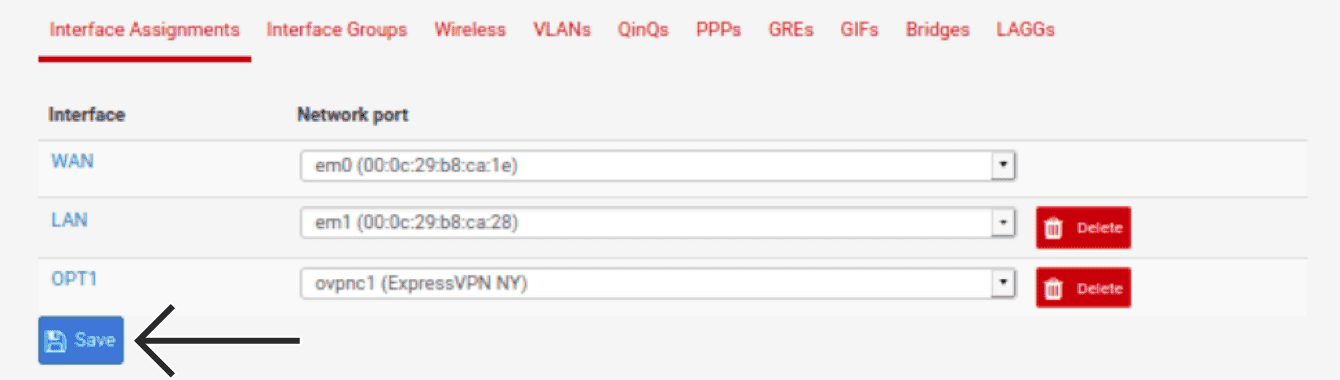

상단 네비게이션 바에서 Interfaces > Assignments을 클릭하세요.

![]() Add를 클릭하세요. 새로운 인터페이스가 생성됩니다. OPT1에서 ovpnc1을 선택하세요. Save를 클릭하세요.

Add를 클릭하세요. 새로운 인터페이스가 생성됩니다. OPT1에서 ovpnc1을 선택하세요. Save를 클릭하세요.

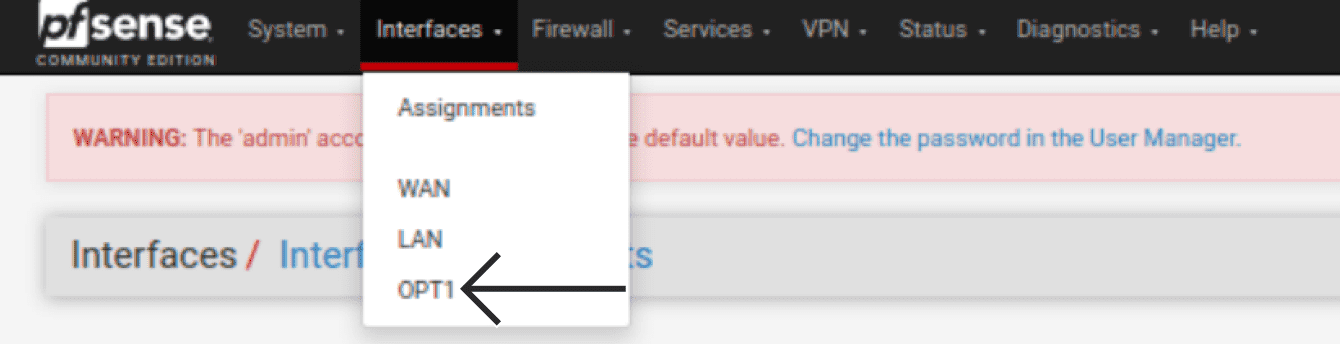

상단 네비게이션 바에서 Interfaces > OPT1을 클릭하세요.

다음 정보를 입력하세요.

일반 구성

- Enable: 이 상자를 선택하세요.

- Enable: 의미있는 설명을 입력하세요(예: ExpressVPN).

- MAC Address: 빈 칸으로 남겨두세요.

- MTU: 빈 칸으로 남겨두세요.

- MSS: 빈 칸으로 남겨두세요.

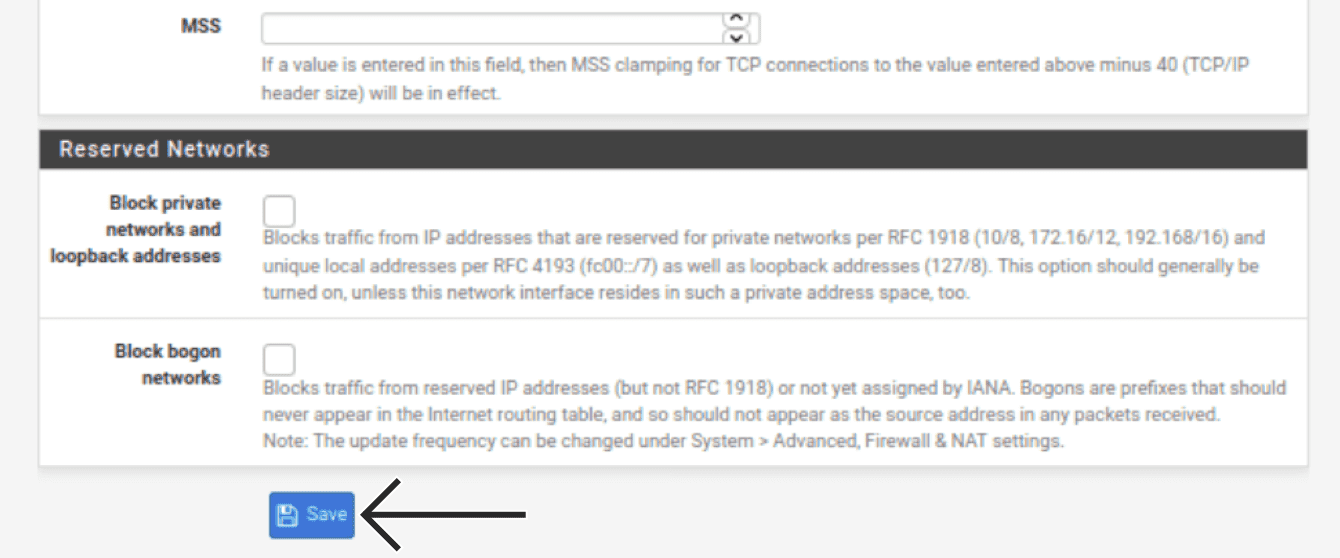

예약 네트워크

- Block private networks and loopback addresses: 선택하지 않은 채로 두세요.

- Block bogon networks: 선택하지 않은 채로 두세요.

Save를 클릭하세요.

Apply Changes을 클릭하세요.

상단 네비게이션 바에서 Firewall > Aliases를 클릭하세요.

![]() Add를 클릭하세요.

Add를 클릭하세요.

네트워크를 참조할 수 있도록 홈 네트워크에 친숙한 이름의 ‘에일리어스’를 제공하세요. 다음 정보를 입력하세요.

속성

- Name: 의미있는 이름을 입력하세요(예: Local_Subnets).

- Description: 의미있는 설명을 입력하세요(예: Home network).

- Type: Network(s)를 선택하세요.

네트워크

- Network or FQDN: 192.168.1.0을 입력하고 24를 선택하세요.

Save를 클릭하세요.

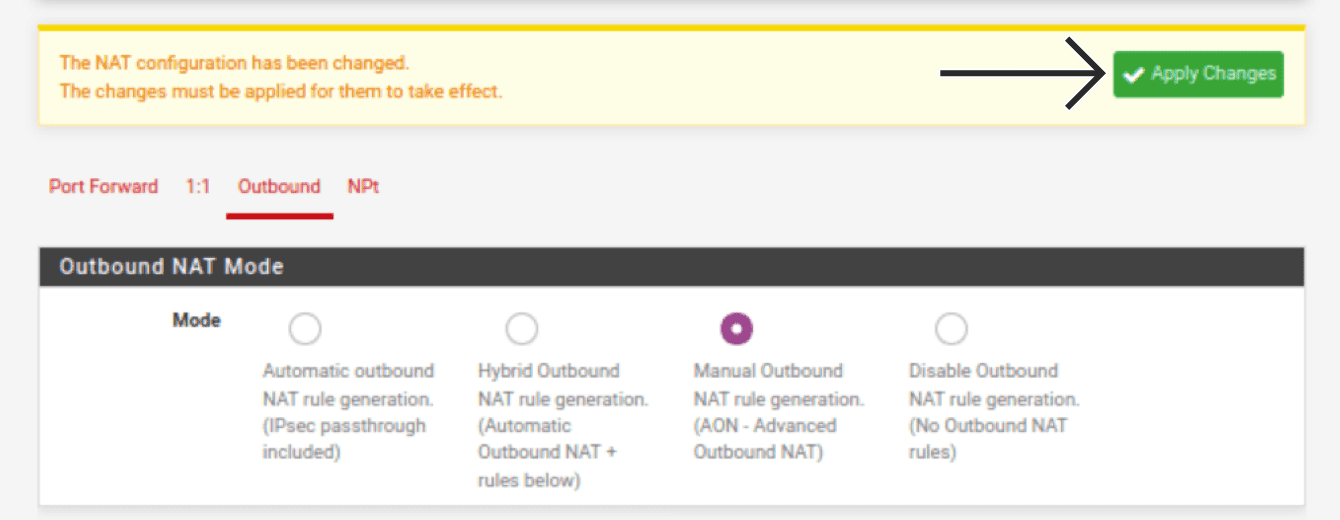

상단 네비게이션 바에서 Firewall > NAT > Outbound를 클릭하세요.

Mode에서 Manual Outbound NAT rule generation을 선택하세요. Save > Apply Changes을 클릭하세요.

트래픽이 네트워크를 떠날 때 목적지가 필요합니다. 새 ExpressVPN 가상 인터페이스를 사용하려면 Mappings로 스크롤을 내려 기존 WAN 연결을 수정해야 합니다.

첫 번째 WAN 연결 항목에서 ![]() 을 클릭하세요.

을 클릭하세요.

Interface로 EXPRESSVPN을 선택하세요.

Save를 클릭하세요.

다른 WAN 항목에 대해 위의 단계를 반복하세요.

새로운 규칙이 모두 추가되면 상단에서 Apply Changes을 클릭하세요.

이제 방금 생성한 OpenVPN 게이트웨이를 통해 모든 로컬 트래픽을 리디렉션하는 규칙을 생성하세요. 상단 네비게이션 바에서 Firewall > Rules을 클릭하세요.

LAN을 클릭하세요. 맨 왼쪽의 Add 를 클릭하세요.

다음 정보를 입력하세요.

방화벽 규칙 편집

- Action: 통과를 선택하세요.

- Disabled: 선택하지 않은 채로 두세요.

- Interface: LAN을 선택하세요.

- Address: IPv4를 선택하세요.

- Protocol: 모두를 선택하세요.

출발지

- Source: Single host or alias를 선택하고 앞서 네트워크에 대해 생성한 에일리어스 이름을 입력하세요(예: Local_subnets).

목적지

- Destination: any를 선택하세요.

추가 옵션

- Log: 선택하지 않은 채로 두세요.

- Description: 의미있는 설명을 입력하세요(예: ExpressVPN에 대한 LAN 트래픽).

Display Advanced를 클릭하세요.

고급 옵션

- Gateway: EXPRESSVPN을 선택하세요.

Save > Apply Changes을 클릭하세요.

도움이 필요하세요? ExpressVPN 지원팀에 연락하여 즉시 도움을 받으세요.

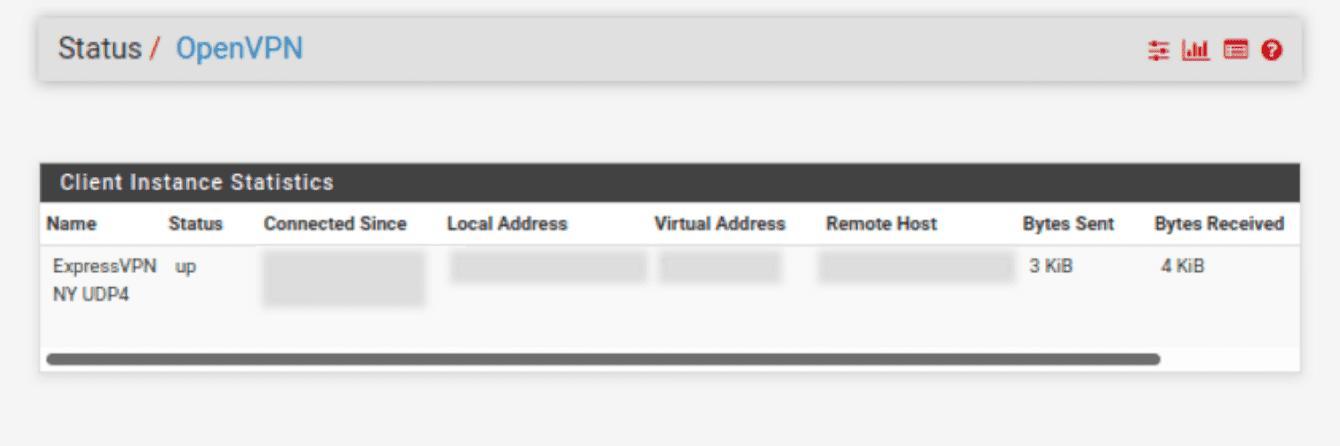

4. 연결 성공 확인하기

OpenVPN 연결이 성공적인지 확인할 수 있습니다. 상단의 네비게이션 바에서 Status > OpenVPN을 클릭하세요.

VPN 터널이 온라인 상태인 경우, Status가 ‘up’으로 표시되어야 합니다.

또한 ExpressVPN의 IP 주소 검사기를 사용하여 VPN에 연결되었는지를 확인할 수도 있습니다. 표시된 IP 주소가 OpenVPN을 통해 연결한 위치와 연관되어야 합니다. 그렇지 않은 경우, Service에서 중지 아이콘을 클릭한 뒤 시작 아이콘을 클릭하여 VPN을 다시 시작하세요.

도움이 필요하세요? ExpressVPN 지원팀에 연락하여 즉시 도움을 받으세요.